Nastavenia servera OpenVPN slúžia na to, aby umožnili zákazníkom jednoduché pripojenie k VPN. Umožňuje používateľom pripojiť akékoľvek internetové pripojenie k zabezpečenému prístupu vrátane vzdialených sietí, ktoré sú pripojené k smerovaču, a to aj vtedy, ak je používateľ mimo rozhrania NAT. Klientský softvér OpenVPN sa môže použiť pre mnohé operačné systémy. S prístupom k spoľahlivým platformám VPN môžu používatelia oceniť aj ďalšie výhody, ako napríklad vyššiu úroveň bezpečnosti pri používaní verejného Wi-Fi. Tieto služby využívajú šifrovaný tunel na prenos údajov na internete. Pri nastavovaní servera OpenVPN existuje niekoľko možností pre šifrovacie protokoly, ktoré je možné použiť.

História projektu

Založil ho James Jonah a preukázal verejnosti v roku 2002. Spoločnosť Yonan vyvíjala softvér pre pôvodný počítač IBM. V súčasnosti sa podieľa na projekte, je spoluzakladateľom spoločnosti, ako aj technickým riaditeľom spoločnosti OpenVPN Technologies. Jedným z dôvodov pre popularitu konfigurácie OpenVPN servera je skutočnosť, že podporuje všetky hlavné operačné systémy Windows, MacOS a Linux, mobilná platforma Android, iOS a tiež menej časté FreeBSD, QNX, Solaris, Maemo a Windows Mobile. Celý bod protokolu VPN je zabezpečiť vysokú úroveň bezpečnosti. Je schopný až 256-bitové šifrovanie cez OpenSSL, využíva široko nasadenú bezpečnostnú knižnicu softvérusprávy v rôznych sieťach, podporuje normálne šifrovanie v režime statických kľúčov prostredníctvom predtým separovaných PSK, ako aj ochranu prostredníctvom certifikátov klientov a serverov.

Nastavenie servera OpenVPN pre vzdialený prístup

Každý rok počet používateľov VPN rastie, takže informácie o systéme a jeho spoločných funkciách sú veľmi populárne.

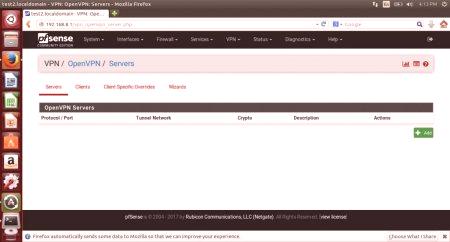

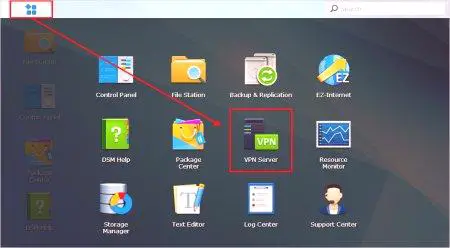

Diaľkový prístup k OpenVPN VPN možno ľahko nakonfigurovať pomocou sprievodcu:

Prepnúť na VPN & gt; OpenVPN a kliknutím na kartu "Master" ho spustite. Vyberte požadované parametre overovania. Najčastejšie je nastavený na prístup miestnych používateľov. Overovanie používateľov. Pri nastavení AC66U sa server OpenVPN spustí pomocou služby RADIUS prostredníctvom služby Active Directory. Kliknite na tlačidlo "Ďalej". Vyplňte polia a vytvorte nové certifikačné centrum. Názov popisu sa používa ako všeobecný, nepoužíva medzery, interpunkčné znamienka ani špeciálne znaky. Dĺžka kľúča. Čím vyššie je to, tým lepšie, ale komplexné heslo bude používať viac CPU. E-mail sa používa ako odkaz na certifikát a od systému nedostáva žiadnu poštu. Kliknite na položku "Add New CA". Vyplňte polia a vytvorte nový serverový certifikát. Väčšina informácií je prenosná a nevyžaduje žiadne zmeny. Kliknite na "Vytvoriť nový certifikát". Zadajte konfiguráciu pre server VPN. Vykonajte overovanie TLS. Začiarknite políčko vedľa poľa nižšie a vytvorte nový kľúč.Používanie TLS je technicky voliteľné, ale dôrazne sa odporúča. Niektoré útoky OpenSSL, ako Heartbleed, bola uvoľnená s kľúčom TLS. Ostatné hodnoty môžu byť nastavené podľa potreby, a je výhodné (parametre, ako je kompresia, DNS a NetBIOS). Kliknite na tlačidlo "Next". Ďalšia obrazovka ponúka možnosť pre automatické pridanie pravidlá brány firewall. Ak nie sú spracované manuálne, obidve možnosti sa skontrolujú pre pohodlie. Kliknite na tlačidlo "Ďalej" a "Dokončiť" zatvorte "Master". Skontrolujte, či je optimálne nastavenie

Pre karte optimálne nastavenie pripojenia, skontrolovať firewall WAN a OpenVPN. Pravidlo karta WAN by sa mala presunúť do portu na adresu WAN, OpenVPN a vyriešiť prípadné operácie.

Niektoré možnosti nie sú zastúpené v sprievodcovi, ale vhodnejšie pre určité situácie, než je predvolené nastavenia, zvoľte "Master". OpenVPN server mód nastavenia 2.dubna pre Windows vám umožní vybrať si medzi požiadavkami na certifikáty, autentizácia používateľa, alebo oboch. Sprievodca používa vzdialený prístup (SSL /TLS + User Auth). Možné hodnoty tejto voľby a ich výhody:

vzdialeného prístupu (SSL /TLS + User Auth). Požadované certifikáty, používateľské meno /heslo. Vzdialený prístup (SSL /TLS). Každý užívateľ má unikátnu konfiguráciu klienta, ktorý zahŕňa ich osobný certifikát a kľúč. Len certifikáty bez povolenia. Existuje niekoľko faktorov, autentizácia: TLS-kľúčmi a certifikátu a meno /heslo. Každý projekt májedinečná konfigurácia klienta, ktorá obsahuje ich osobný certifikát a kľúč. Vzdialený prístup (Auth. Používateľa). Menej bezpečný, pretože sa spolieha len na skutočnosť, že používateľ má kľúč TLS a certifikát. Autentifikácia. Zákazníci nemusia mať individuálne certifikáty. Používa sa na externé overovanie (RADIUS, LDAP). Všetci zákazníci môžu používať rovnaký exportovaný konfiguračný a softvérový balík. Menej bezpečný, pretože sa spolieha iba na to, čo používateľ pozná - meno a heslo. Zrušenie kompromisných certifikátov

Takéto súbory môžu byť zrušené vytvorením CRL v systéme & gt; Cert Manager na karte Certificate Revocation, pridajte ich a potom vyberte túto CRL pre parametre servera OpenVPN.

Ak režim zostal v predvolenom nastavení na úrovni Master alebo v režime, ktorý zahŕňa overenie, potom môže byť používateľ vytvorený pomocou nasledujúcich akcií:

Prejdite do sekcie "System" a potom na "User Manager". Kliknite na položku "Pridať používateľa". Vyplňte používateľské meno. Vyplňte a potvrďte heslo.

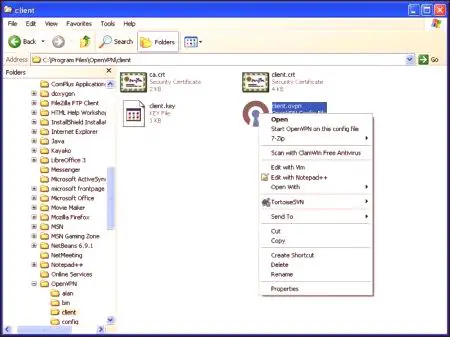

Kliknite na "Vytvoriť certifikát používateľa". Znova vyplňte používateľské meno. Vyberte príslušné certifikačné centrum. Kliknite na tlačidlo "Uložiť". Balík OpenVPN-Client Export umožňuje exportovať konfigurácie formátované pre rôzne platformy, predbalený spustiteľný súbor inštalačného programuWindows, ktorý zahŕňa konfiguráciu v balíku pre bezproblémovú inštaláciu klienta.Uvažujme o tom, ako nainštalovať balík pre export klienta pri nastavení OpenVPN Debian 9:

Prejdite na záložku System & gt; "Balíky", "Dostupné balíky". Nájdite balíky exportu klientov v zozname. Kliknite na tlačidlo "Potvrdenie". Balík bude nainštalovaný a dostupný pod VPN & gt; OpenVPN na karte "Exportovať klient". Prejdite do siete VPN & gt; OpenVPN na karte "Exportovať klient". Zvoľte VPN z rozbaľovacieho zoznamu možností vzdialeného prístupu OpenVPN DD-WRT. V hornej časti nastavte požadované parametre. Vyhľadajte používateľa v zozname v spodnej časti stránky a vyberte vhodný typ konfigurácie pre export. Vykonajte aktualizáciu, po uplynutí ktorej je konfigurácia VPN na bráne firewall dokončená.Voľba inštalačného programu Windows je najbežnejšia a konfigurácia Inline je najlepšia pri použití existujúceho klienta, ktorý nie je uvedený. V spodnej časti stránky balík zákazníckeho exportu sa nachádza odkaz na často používaných používateľov. Pravidlá brány firewall pre prísne riadenie prevádzky v tejto VPN je možné pridať do sekcie Firewall & gt; "Pravidlá" na karte VPN. Neodporúča sa priradiť zákazníkov priamo do lokálnej siete.

Úprava konfiguračného súboru

Často počas praktickej aplikácie platformy je potrebné upraviť konfiguračný súbor OpenVPN.

Spôsob vykonania:

Nastavte tento riadok na použitieIP adresy používateľa, ktoré sú definované príkazom ifconfig: vim /etc/openvpn/server.conf. Vymaže riadok, ak existuje: stlačte "dhcp-option DNS 1080.1" #push dhcp-option DNS 888.8. Touto smernicou sa nastavuje parameter DHCP, ktorý komunikuje s klientskym pripojením k VPN, ktorý by mal byť použitý ako primárny server DNS. Predpokladá sa, že bude jediným riešiteľom, keďže určuje servery na protiprúdovom serveri. Inštalácia resolveru, ktorý nie je v tomto prípade, môže mať nepriaznivý vplyv na blokovanie reklám, ale môže poskytnúť odolnosť voči chybám, ak zariadenie nefunguje. Reštartujte sieť VPN a použite zmeny. V závislosti od operačného systému by mal jeden z týchto príkazov reštartovať službu: systemctl restart openvpn. Reštartujte službu OpenVPN na konfiguráciu systému Windows 7. Vytvorte konfiguračný súbor klienta (.ovpn). Teraz, keď je server nakonfigurovaný, pripojte zákazníkov, aby ste mohli používať oblasť služieb. To si vyžaduje certifikát. Vytvorte ho a získajte súbor .ovpn spustením inštalačného programu a výberom: Pridajte nového používateľa pre každého klienta, ktorý sa pripája k sieti VPN. Tento proces môžete zopakovať pre väčší počet klientov. V tomto príklade kliknite na tlačidlo "Pridať nového používateľa" tak, že voláte súbor ovpn rovnakým spôsobom ako názov hostiteľa klienta, ale môžete prijať svoju vlastnú stratégiu pomenovania. Spustenie inštalátora: ./openvpn-install.sh. Vyberte položku Pridať nového používateľa a zadajte názov klienta. OpenVPN je už nainštalovaný. Pridajte nového používateľa. Zrušte existujúciUžívateľ. Vymažte OpenVPN. Ukončiť.K identifikácii odporúča používať iba jedno slovo nepotrebujú žiadne špeciálne znaky, ako je napríklad meno zákazníka: iphone7. Tým sa vytvorí súbor ovpn, ktorý chcete kopírovať do klientskeho počítača. Tento proces tiež vytvára niekoľko ďalších nájdených súborov /etc /openvpn /easy-rsa /PKI /, čo umožňuje overovanie pomocou verejného kľúča.

VPN-client router ASUS

Mnoho routerov podporovať prístup k sieti VPN, takže môžete použiť VPN klient pre aktiváciu pripojenie k domácej sieti. Zvyčajne je nevyhnutné pre ľudí, ktorí neveria svojej domovskej ISP alebo zabrániť invázii osobných údajov. Mnoho ľudí si s nastavením servera OpenVPN Asus, aby bolo zaistené bezpečné surfovanie, keď je človek pochybné siete, ako je hotel alebo internetové kaviarne. To poskytne užívateľovi štandardným VPN serverov s platenú službu alebo domáce router. Väčšina ľudí by mala umožniť nielen surfovanie prístup k sieti na diaľku, ale tiež môcť použiť internej siete. Najlepší spôsob, ako domáce bezpečnosť - zatvoriť všetky porty routeru a získať prístup iba k domácej sieti pomocou šifrované VPN.

Router ASUS podporuje OpenVPN vo forme klient /server. Lepšie je vytvárať používateľov s dlhými náhodnými heslami prijatými z generátora GRC. ASUS router podporuje dva servery, takže možno nastaviť prístup k domácej sieti aBezpečné prehliadanie:

Po nainštalovaní týchto možností exportujte súbor .ovpn. Potom nakonfigurujte klientský režim a importujte súbor .ovpn. Po nastavení sa odporúča ukončiť všetky porty routeru. Hneď ako to urobíte, nezabudnite skenovať smerovač s GRC Shields Up. Vytvorenie servera založeného na Mikrotiku

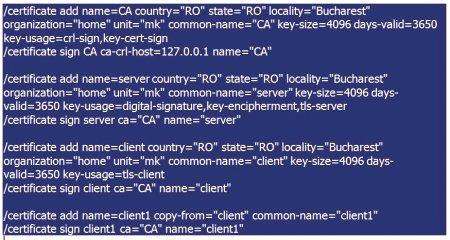

Existuje dobrá príležitosť konfigurovať server OpenVPN Mikrotik pomocou jeho smerovača. V tomto príklade používate smerovač s externým IP 19216888.2 internou IP 19216889.1 a pool pre klientov OVPN - 19216887.0 /24. Vytvorenie a podpísanie certifikátov sa uskutočňuje nasledovne:

Pri konfigurácii servera microstrip OpenVPN bude používateľ musieť vykonať viacero príkazov jeden po druhom. Podpísanie certifikátov bude nejaký čas trvať a CPU bude stiahnuté. Príležitostne sa vyskytne chybové hlásenie s názvom "čas konania", keď používateľ podpíše certifikáty, to nie je kritické, stačí počkať trochu dlhšie. Uvidíte, že smerovač je obsadený ikonou centrálneho certifikátu CPU. Keď je certifikát podpísaný, zaťaženie procesora klesne, zobrazí sa KLAT. Po zaregistrovaní môžete prejsť na ďalší certifikát.Ďalej pri konfigurácii servera OpenVPN uloží Mikrotik exportované súbory do počítača:

Prihláste verejný kľúč. Otvorí príkazový riadok so zdokonalenými oprávneniami, presunie sa na miesto uloženia súborov a spustí: C: Programové súbory OpenVPN bin openssl.exe rsa-v klient1.key -out klient1.key. Program vás požiada, aby ste zadali chybovú frázu pre klient1.key. Pri exportovaní certifikátov nastavte prístupovú frázu. Ďalej vytvorte nový fond na nastavenie servera Linux OpenVPN.Ak chcete otestovať server, okrem certifikátov a kľúča použite test.ovpn a auth.cfg. Výhodou používania VPN je, že tento program blokuje reklamy na zariadení pomocou skriptu reklamnej jednotky na serveri OVPN. Ak potrebujete odstrániť používateľa a zrušiť certifikát, vložte # skript do terminálového okna MikroTik a vráťte konfiguráciu servera.

VPN pre domácu sieť

Mnoho smerovačov podporuje prístup k VPN. Používatelia používajú konfiguráciu servera OpenVPN Ubuntu, aby zabezpečili bezpečné surfovanie, keď sú v sporných verejných sieťach. To je to, čo poskytujú štandardné VPN servery, či už ide o platenú službu alebo domáci smerovač. Je potrebný ešte jeden krok. Spočíva v tom, že nedovoľuje vzdialené surfovanie po sieti, ale má prístup k internej sieti. Najlepším spôsobom ochrany je zatvorenie všetkých smerovacích portov a prístup k domácej sieti pomocou šifrovanej VPN. ASUS podporuje režim "klient" alebo server. Zvyčajne konfiguruje smerovač iba ako server VPN. Po prvé, pri vytváraní OpenVPN servera, Ubuntu vytvára používateľov s heslami. Odporúča sa nájsť mätúce mená a dlhé náhodné heslo.

Generátor hesiel GRC

V sekcii "Rozšírené možnosti" nižšie sú uvedené nástrojepracovať na smerovači ASUS, aby ste získali prístup k domácej sieti a nakonfigurovali ju iba na zabezpečené prehliadanie.

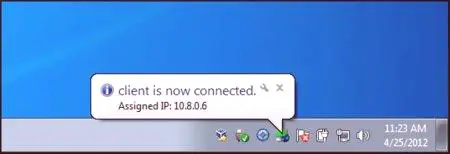

Po nainštalovaní týchto možností exportujte súbor .ovpn. Potom nastavte klientský režim a importujte súbor .ovpn. V okne v hornej časti obrazovky, ku ktorej je zariadenie pripojené, sa zobrazí správa VPN. Ak chcete skontrolovať kvalitu pripojenia, otvorte webovú stránku. Po pripojení môžete otvoriť aplikáciu vzdialenej pracovnej plochy, prihlásiť sa do systému Windows NVR a pripojiť sa k miestnej webovej stránke pomocou zabezpečeného šifrovaného pripojenia z ľubovoľnej siete. Odporúča sa zatvoriť všetky porty routeru. Hneď ako to urobíte, musíte skenovať program pomocou GRC Shields Up.

Nastavenie plnohodnotného SSL

Konfigurácia OpenVPN Serveru s CentOS Linux verzia 7.0 je vykonávaná s cieľom chrániť aktivitu prehliadania na verejnej sieti Wi-Fi. Postup je nasledovný:

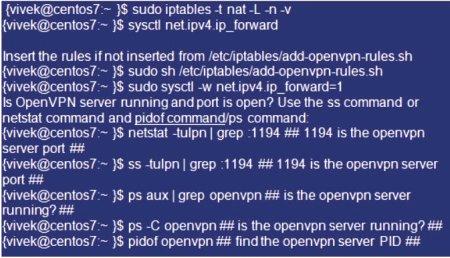

Aktualizuje systém a spúšťa príkaz: {vivek @ centos7: ~} $ sudo yum update. Nájdite a zaznamenajte svoju IP adresu. Použite príkaz IP takto: dig /host zistite verejnú IP adresu z príkazového riadku pri inštalácii nastavenia servera OpenVPN na Centos 7Vyhľadajte adresy IP AWS /EC2 alebo Lighsail NAT s adresami CLI. Väčšina cloudových serverov CentOS Linux má dva typy adries IP - otvorený statický, priamo priradený počítač a smerovaný z Internetu a súkromný statický systém priamo pripojený k serveru, ktorý je za NATom. Skript automaticky rozpozná sieťové nastavenia. To všetkoMusíte to urobiť tak, aby ste po vyzvaní poskytli správnu IP adresu.

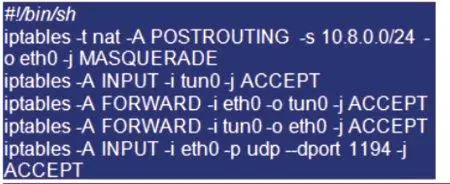

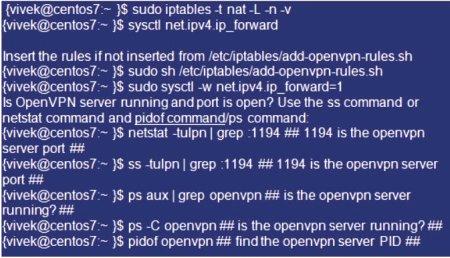

Potom nakonfigurujte server Linux OpenVPN a prevezmite a spustite skript centos7-vpn.sh pomocou príkazu wget a inštalačných oprávnení s chmod. Skript si môžete prezrieť pomocou textového editora, napríklad vim /vi. Ďalej skopírujte desktop.ovpn, skontrolujte pripojenie ku klientovi CLI a potom sa počítačový systém Linux automaticky pripája po reštartovaní počítača pomocou skriptu alebo služby openvpn. Overenie serverov OpenVPN pre chyby: {vivek @ centos7: ~} $ journalctl - identifentif openvpn. Potom použite príkaz cat na zobrazenie pravidiel: {vivek @ centos7: ~} $ cat /etc/iptables/add-openvpn-rules.sh.

Inštalácia pre Linux Debian

Konfigurácia Debian OpenVPN servera môže byť vykonaná pre rôzne verzie. Zadajte názov nového zariadenia a aktivujte potrebné ďalšie funkcie. Prejdite nadol a vytvorte prihlasovacie a konfiguračné údaje pre protokol OpenVPN. Vyberte protokol, ktorý chcete použiť: OpenVPN (UDP). UDP poskytuje vyššiu rýchlosť než verzia TCP, ale v niektorých prípadoch môže viesť k chybe zavádzania. Vyberte krajinu. Pretože pripojenia natívneho protokolu je možné použiť iba s jedným serverom, musíte vybrať krajinu, z ktorej budete surfovať. Ak potrebujete rôzne konfigurácie serverov PPTP, L2TP alebo Debian OpenVPN v rôznych krajinách, zopakujte postupne všetky kroky pre každý z nich. V závislosti od polohy vybranej ako atribút aktuálneho plánu môžete tiež definovať skupinu, ktorá bude používať štandard a bonusservery. Po prevzatí konfiguračného súboru kliknite na "Stiahnuť konfiguráciu" a uložte ho do počítača. Extrahujte stiahnutý súbor a premenovanie obsahujúci, openvpn.ovpn 'in, CG_Country.conf', kopírovanie konfiguračný súbor adresár VPN. Ak to chcete vykonať, otvorte okno terminálu a prejdite do priečinka, z ktorého bola extrahovaná príkazom: cd [cestu pre zložku so súbormi yzvlechennыmy Konfigurácia]. Skopírujte súbory:

sudo cp CG_XX.conf /etc /openvpn /sudo cp ca.cert /etc /openvpn /sudo cp client.crt /etc /openvpn /sudo cp client.key /etc /openvpn / Stiahnuť informačný balík otvorením konzoly a písanie sudo apt-get update. zložku Prechody: cd /etc /OpenVPN a zadajte nasledujúci príkaz na vytvorenie a otvorenie textového súboru s názvom užívateľa: sudo nano user.txt. V dolnej časti konfiguračného priechodu (po comp-LZO) pridať nasledujúce dva riadky: do /etc /openvpn /update-Resolve-conf a dole /etc /openvpn /update-resolv-Conf. Store cez CTRL + O a ukončiť editor pomocou CTRL + X. Potom je súbor automaticky stiahnuté zadaním: sudo nano /etc /default /OpenVPN. Nakoniec do konzoly: sudo update-rc.d OpenVPN ("Enable"). Predpísané: sudo service openvpn start. Počkajte niekoľko sekúnd, potom skontrolujte, či všetko funguje správne.

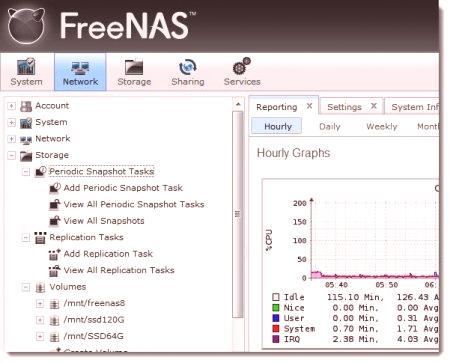

fungujúcej siete pfsense

Virtuálne privátne siete VPN možno použiť pre celý rad veľmi užitočných aplikácií. Spustiť svoj vlastný server bude šifrovať všetky užívateľské robí na internete, napríklad, aby bolo možné bezpečne vykonávať online bankovníctvo k dispozícii bezplatné Wi-Fi pripojenie k internetu v kaviarni. Všetko, čo ste poslať cez VPN-spojenie bude šifrovaný s osobným zariadením, kýmna server Jeho nastavenia pre prístup k domácej alebo kancelárskej sieti umožňujú plný prístup ku všetkým súborom, ako je pfSense, ktorý umožňuje bezpečne používať internet zo vzdialeného miesta a bezpečne posielať všetku návštevnosť (ak to používateľ vyžaduje). Server, na ktorom je spustený server pfSense servera OpenVPN, funguje ako vlastný smerovač s vlastnou IP adresou. Predinštalujte najnovšiu verziu pfSense s rozhraním WAN a rozhraním LAN a pripojte sa k klientskemu zariadeniu prostredníctvom jeho rozhrania. Toto je potrebné pre prístup do webConfigurator pre konfiguráciu pfSense.

Výhody modernej bezpečnostnej normy

OpenVPN má nielen pokročilé zabezpečenie, ale aj vysokú prispôsobivosť softvéru tretej strany. Existujú komerčni predajcovia, ktorí prevzali protokol a premenili ho na VPN pre svojich užívateľov. Príkladom toho je PrivateTunnel s chránenou ochranou VPN. K dispozícii sú aj klienti na báze OpenVPN, ktorí nepatria k dodávateľom, ako napríklad SecurePoint SSL VPN Client, ktoré sú k dispozícii ako slobodný softvér open source. Protokoly OpenVPN šifrovania vám pomôžu vyhnúť sa kontrole Deep Packet Inspection (DPI), ktorá je používaná mnohými krajinami. DPI je monitorovacia technológia, ktorá kontroluje prevádzku, ktorá prechádza cez nej v reálnom čase, ale môže byť upravená tak, aby ju skryla. Ďalšie hlavné protokoly patria k najväčším internetovým gigantom Microsoft, L2TP a Cisco, vrátane PPTP a SSTP.VPN vyhrá vďaka dostupnosti otvoreného zdrojového kódu, ktorý je voľne dostupný pre modifikáciu a vývoj, ako aj pre komunitnú podporu. Všetok zdrojový kód pre najnovšiu verziu OpenVPN, 244 bol vydaný v septembri 2017 a je k dispozícii na sťahovanie šedých nastavení IP servera OpenVPN.