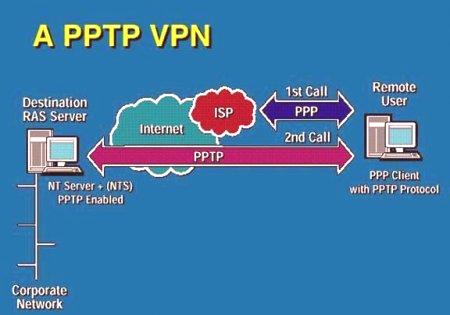

Porty Pptp sú protokoly (súbor pravidiel), ktoré spoločnostiam umožňujú rozširovať vlastnú firemnú sieť prostredníctvom súkromných kanálov a internetu. Vďaka tejto metóde spoločnosť používa globálnu sieť ako jednu veľkú lokálnu sieť. Spoločnosť nemusí prenajímať vlastné linky pre širokopásmové pripojenie, ale môže spoľahlivo využívať verejné siete. Tento druh pripojenia sa nazýva Virtuálna privátna sieť (VPN).

Porty Pptp - čo je to?

S PPTP, rozšírením protokolu Internet Protocol (PPP), každý užívateľ PPP klienta môže použiť nezávislého poskytovateľa internetových služieb na bezpečné pripojenie k serveru inde (tj vzdialene prístup). Pptp porty sú niektoré z najpravdepodobnejších návrhov ako základ pre nový štandard Internet Engineering Task Force (IETF).

Popis technológie

Táto špecifikácia bola prvýkrát predstavená verejnosti v júli 1999 a bola vyvinutá dcérskym podnikom spoločnosti Microsoft Ascend Communications (dnes súčasťou spoločnosti Alcatel-Lucent). PPTP nebol prijatý a štandardizovaný pracovnou skupinou pre internetovú techniku. Protokol je vytvorený komunikáciou s peerovým uzlom na portu PPTP 1723. Toto spojenie TCP sa potom používa na iniciovanie a správu uzla peer. Formát paketov PPTP GRE nie je štandardný, vrátane nového poľa potvrdzovacieho poľa, ktoré nahrádza typické smerovacie pole. Avšak, rovnako ako v bežnom GRE spojení, tieto modifikované GRE sú zabalené priamozapuzdrené v paketoch IP a spracované ako protokol IP 47. Tunel GRE sa používa na prenos paketov PPP. V implementáciu Microsoft PPP tunnelyrovannыy prevádzky môže overiť pomocou PAP, CHAP, MS-CHAP v1 /v2.

Pptp: ktoré porty sú najbezpečnejšie?

PPTP bol predmetom mnohých analýz bezpečnosti a protokol boli zistené závažné bezpečnostné chyby, ktoré sa týkajú základných autentizačných protokolov PPP, MPPE rozvoja protokol, rovnako ako integrácia medzi PPP a overovanie MPPE nadviazať reláciu. PPTP má množstvo známych zraniteľností. Už považované za bezpečné, ako počiatočné autentizácia ku škáre MS-CHAPv2 možné prostredníctvom hackerov jedinú 56 bitové kľúč DES. Je naklonený MITM útokov, kedy útočník môže vykonávať v režime offline útok získať kľúč RC4 a dešifrovať prevádzku. PPTP je tiež citlivý na bitové útoky. Útočník môže upraviť pakety PPTP bez detekcie. OpenVPN s šifrovaním AES je oveľa bezpečnejšou voľbou.

Prehľad uyazvimostey súbor pravidiel komunikácie

MS-CHAP-v1 zásadne nebezpečné. Existujú známe nástroje na triviálne extrahovanie hash NT Password z zachytenej výmeny MSCHAP-v1.

MS-CHAP-V1 MPEE používa rovnaký kľúč relácie RC4 prúd v oboch smeroch komunikácie. Tu môže byť kryptoanalýza uskutočnená štandardnými metódami pomocou prúdov XOR z každého smeru dohromady.

MS-CHAP-v2 je zraniteľný voči útokom na slovníky pre zachytené pakety odpovede na volanie. K dispozícii sú základné nástroje pre rýchle vykonanietento proces.

V roku 2012 sa tiež ukázala online služba, ktorá dokázala dekódovať kódovú frázu MS-CHAP-v2 MD4 za 23 hodín. MPPE používa šifru streamu RC4. Nie je žiadny spôsob, ako autentizovať tok šifrovaného textu, a preto je citlivý na napadnutie odrazom. Útočník môže zmeniť tok na cestách a upraviť jednotlivé bity tak, aby zmenil výstupný tok bez toho, aby ho mohol detekovať. Tieto bitové prehnutia môžu byť detegované pomocou samotných protokolov použitím kontrolných súčtov alebo inými prostriedkami. EAP-TLS sa považuje za najlepšiu voľbu pre autentifikáciu protokolu PPTP. To však vyžaduje implementáciu infraštruktúry verejného kľúča pre certifikáty klientov a serverov. Preto nemôže byť životaschopnou možnosťou autentifikácie pre niektoré nastavenia vzdialeného prístupu.